Policial y judicial | 25/04

Ciberataques

Desenmascarando APT29: la sofisticada campaña de phishing dirigida a la diplomacia europea

La campaña parece ser la continuación de una operación anterior llamada Wineloader, que suplanta la identidad de un importante ministerio de asuntos exteriores europeo para distribuir invitaciones falsas a eventos diplomáticos, generalmente catas de vino.

APT29, conocido como Midnight Blizzard o Cozy Bear, es conocido por atacar a organizaciones de alto perfil, incluyendo agencias gubernamentales y centros de investigación. Este grupo también está vinculado al ataque a la cadena de suministro de SolarWinds.

Sus operaciones abarcan desde campañas de phishing dirigidas hasta importantes ataques a la cadena de suministro, principalmente empleando malware personalizado. APT29 ataca a ministerios europeos.

En una reciente ola de ciberataques atribuida a APT29, cibercriminales se hicieron pasar por un importante ministerio de asuntos exteriores europeo para enviar correos electrónicos engañosos invitando a sus objetivos a catas de vino. Esta nueva campaña de phishing, que surgió aproximadamente un año después de la anterior campaña de Wineloader, se dirigía principalmente a entidades diplomáticas europeas, incluidas embajadas de países no europeos.

Al hacer clic, los correos contenían enlaces maliciosos que iniciaban la descarga de una puerta trasera conocida como Grapeloader o redirigían a las víctimas al sitio web legítimo del supuesto ministerio de asuntos exteriores europeo, creando una fachada de legitimidad.

Los investigadores descubrieron las variantes de Grapeloader enviadas a objetivos específicos y una nueva variante de Wineloader. La marca de tiempo de compilación de esta variante de Wineloader y su similitud con la recién identificada Grapeloader sugieren que probablemente se implementó en una fase posterior del ataque.

Esta progresión ilustra la evolución de las tácticas empleadas por los atacantes, demostrando su adaptabilidad al explotar entidades de confianza para desplegar malware sofisticado contra víctimas desprevenidas.

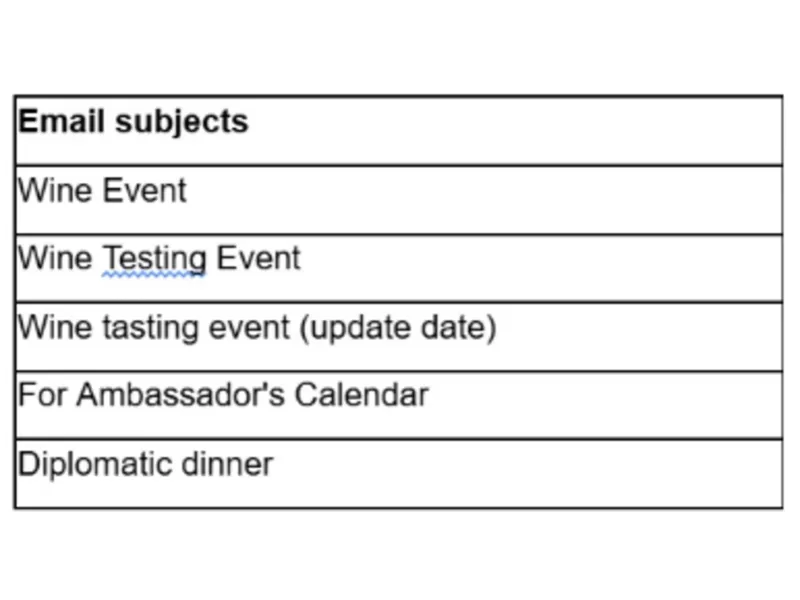

Correos electrónicos de phishing

Se enviaron varios correos electrónicos desde dos dominios, haciéndose pasar por alguien del Ministerio de Asuntos Exteriores. Cada correo contenía un enlace malicioso que, al hacer clic, descargaba un archivo llamado wine.zip, que constituía el siguiente paso del ataque. El dominio del enlace coincidía con el del remitente. La mayoría de estos correos electrónicos se centraban en catas de vino.

Check Point Research identificó varios correos electrónicos enviados como parte de la campaña, casi todos relacionados con una cata de vinos.

Se cree que el servidor que aloja el enlace está bien protegido contra herramientas de escaneo y análisis automatizado. La descarga maliciosa solo se activa en condiciones específicas, como horarios o ubicaciones geográficas específicas.

En conclusión, los recientes ataques de phishing dirigidos asociados con APT29, también conocido como Midnight Blizzard o Cozy Bear, ponen de manifiesto la creciente sofisticación y adaptabilidad de las ciberamenazas que enfrentan las entidades gubernamentales y diplomáticas.

La aparición de Grapeloader, junto con una nueva variante de Wineloader, subraya la naturaleza evolutiva del malware, revelando capacidades de sigilo y evasión más avanzadas que plantean importantes desafíos para su detección y prevención.

Check Point Threat Emulation y Harmony Endpoint protegen a las organizaciones de amenazas, como las mencionadas en este blog, al identificar comportamientos maliciosos antes de que afecten a las redes.

Detectan amenazas desconocidas y vulnerabilidades de día cero, lo que permite a los usuarios acceder rápidamente a una versión segura de los archivos mientras se examinan exhaustivamente los archivos originales. Este enfoque proactivo mejora la seguridad al garantizar un acceso rápido a contenido seguro e identificar y gestionar eficazmente las amenazas potenciales, preservando así la integridad de la red.